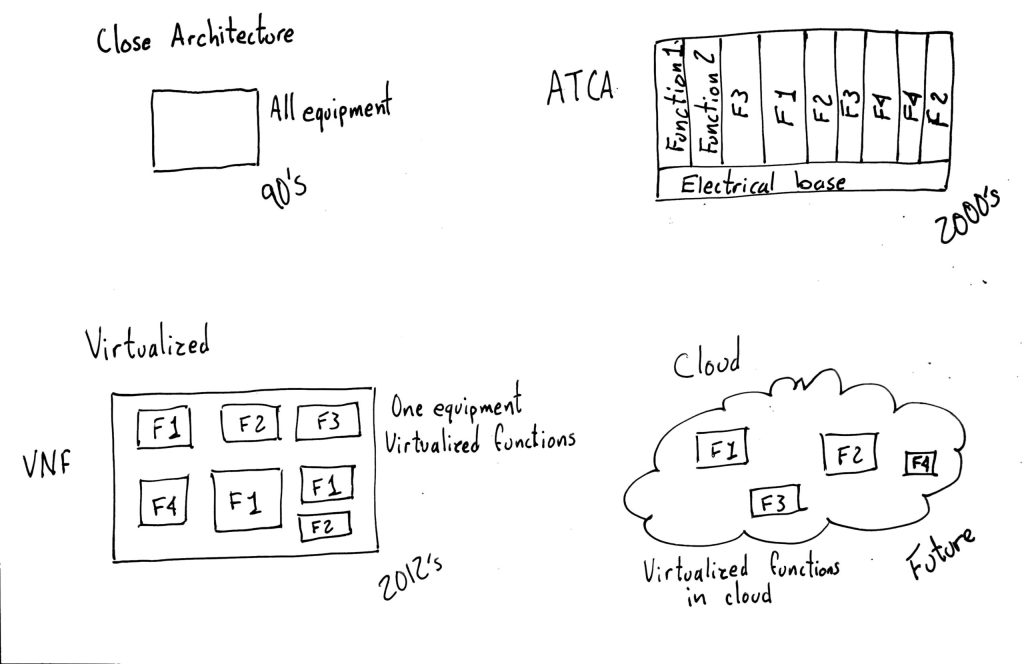

Hace años, cuando aun estudiaba la ingeniería, recuerdo que tuvimos una platica con un profesor que expreso una opinión acerca del futuro de los equipos de Telecomunicaciones; la conclusión a la que llegamos es que en el futuro el hardware de los equipos de diferentes compañías serian similares o iguales, básicamente un equipo de computo genérico con gran capacidad y las compañías se dedicarían a diseñar el software y proporcionar soporte a las plataformas. Aquellos pensamientos parecieron ser ciertas en la forma de la Virtualización de las Telecomunicaciones.

Para entender la evolución tendremos que remontarnos a los equipos de antaño, después de todo, cada equipo tenia una función especifica, ya sea manejar la señalización de una llamada o transportar el flujo de una llamada. Los equipos por lo tanto tenían diferente arquitectura y cada proveedor hacia el diseño que le pareciese conveniente, así que si necesitabas soporte, únicamente podría ser proporcionado por un especialista de Hardware de la compañía que diseño el Hardware y en ocasiones la falla en el equipo implicaba el cambio del mismo por completo, hablamos de los tiempos de apogeo de Ericsson, Nokia y Motorola.

Fueron los años 2000 los que vieron una revoluciona en este aspecto con la introducción de un estándar conocido como ATCA (Advanced Telecommunications Computing Architecture) que proporcionaba las pautas básicas para la implementación de los equipos. Esta revolución resulto en ventajas tangibles ya que em esta arquitectura se utiliza la lógica de tarjetas de función, cada tarjeta con su procesamiento y tarjetas internas tiene una capacidad especifica para su función em el equipo completo, hablemos por ejemplo de un equipo en el que se tienen 14 tarjetas para proporcionar la función de un equipo de señalización, considerando las redundancias, una tarjeta se encarga de el procesamiento de señalización IP, otra de la señalización TDM, otra de la Operación y Mantenimiento, otra del registro de los cobros, etc.

La arquitectura ATCA tenia sus obvias ventajas, como la escabilidad, ya que si requerías mas procesamiento de llamadas IP y menos TDM podrías agregar o reducir tarjetas según tus necesidades. Ofrece redundancia local por tarjeta, por lo que al descomponerse alguna, únicamente se cambia la tarjeta mala y la función del equipo se mantiene. Por otro lado, cada tarjeta de Hardware tiene una función especifica, por lo que cada tarjeta requiere un reemplazo especifico de las mismas características, mismo software y misma versión proporcionada por el proveedor.

Fue hasta el 2012 que se comenzó a hablar de la siguiente evolución de los equipos conocida como Virtualización. Las VNF (Virtualized Network Function) tienen una lógica diferente. Los equipos son a grandes rasgos computadoras con una gran capacidad de procesamiento que simulan pequeños equipos de computo, así la función de cada una de las tarjetas de un sistema ATCA podría ser virtualizada y sus funciones se tendrían en el equipo completo.

La virtualización implica que el hardware es genérico y puede ser proporcionado por cualquier proveedor de equipos de computo y las funcionalidades y software son diseñadas, implementadas y mantenidas por un proveedor de Telecomunicaciones. El hardware a su vez puede estar diseñado para funcionar con tarjetas o módulos pero todos estos tienen la misma capacidad y función, así que si una se daña, se puede sustituir por otro modulo genérico, no es necesario tener una tarjeta especifica, del modelo especifico, release y software especifico.

En un equipo virtualizado, se puede agregar procesamiento a una función especifica únicamente indicándolo por software, se puede reducir capacidad, se puede inclusive mover las funciones de un modulo a otro y claro, cualquier modulo puede ser configurado para adquirir cualquier función necesaria.

La siguiente evolución sin embargo es aun mas intangible, ya que si hablamos de equipos virtualizados, la siguiente evolución lógica es que el Hardware desaparecerá, al menos del sitio de la compañía facilitadora. el proveedor podría tener sus servidores privados con equipos propios y proporcionaría el servicio a las compañías que lo requieren, lo cual nos lleva al concepto de la nube. ¿Te imaginas un equipo de procesamiento de llamadas en la nube? Ese es el gran salto que se esta desarrollando y que nos espera.

Pero hasta aquí el articulo de hoy, si gustas podríamos adentrarnos mas a la arquitectura ATCA o VNF, las conozco muy bien, pero comentalo en esta publicación.

Nos saludamos en la próxima.